Por fin, después de varios años teniendo como objetivo escribir esta review estoy muy contento de poder decir que:

¡SE CONSIGUE!

Para ti que me estás leyendo y que estás estudiando esta certificación o simplemente tienes curiosidad por la famosa certificación quería decirte lo siguiente:

David Padilla Alvarado

Nadie es más que nadie por tener más certificaciones que otra persona. Yo no soy «mejor pentester» ni mejor que nadie porque tenga el OSCP. Hay una ley no escrita en ciberseguridad que todos formamos una comunidad grande y la compartición de recursos entre todos forma parte del eslogan Open Source y eso es lo bonito de esta profesión, que la idea es ayudarnos entre todos.

Quería comenzar estas líneas acerca de esto que considero bastante importante, una certificación solo te acredita en un proceso en el cual un día en concreto te examinaron de unos conocimientos y que por X o por Y pudiste corroborar esos conocimientos, pero no eres mejor profesional por tener el OSCP o por tener 300 OSCP’s.

Teniendo esto en mente se incluye a continuación un índice para todo aquel interesado pueda tener una guía e ir paso a paso.

Table of Contents

Como empezó todo.

Para empezar una review de esta certificación me gustaría decir algunas líneas que considero importante para el lector que esté viendo esto y que se haga una idea del nivel técnico del cual partía para afrontar el examen, así como mi experiencia laboral previa.

Tengo un background en el ámbito de blueteam de casi dos años, esto aparentemente puede resultar que no aporta valor de cara a examinarse del OSCP, pero nada más lejos de la realidad, si queremos optar a esta certificación que es un examen full ofensiva es muy bueno tener un contexto acerca de cómo las organizaciones se defienden de muchos de los ataques que vamos a tener que conocer aquí para aprobar el examen. En este sentido mi experiencia laboral previa me dio una manera de pensar que me permitía ‘salir de la caja’ como se suele decir y no pensar en una certificación estilo CTF.

También tenía certificaciones previas a la hora de realizar el examen como eJPT. eCCPTv2, PNPT que luego comentare y que considero que lo normal es seguir un roadmap como el de Paul Jeremy.

Con todo esto en mente y teniendo en cuenta que llevo trabajando en el área de Red Team ya más de un año quise afrontar este nuevo reto.

Para todos de sobra es conocido el creador de contenido de S4vitar y no me quiero explayar en este ámbito porque habrá muchas reviews que hablen de él y de cómo no, el listado famoso de Tjnull. Aún así, os comparto una serie de recursos para todo aquel que esté leyendo esto que a mí me resultaron muy útil (espero que os sirva).

Link: Listado TJNULL

Finalmente comentar que hice un máster en la universidad católica de Murcia que te preparan para el OSCP y la verdad que la calidad de los docentes es excelente y las practicas así como el ejercicio final está muy bien preparado por si te quieres animar a hacerlo os dejo más información: https://eniit.es/master-en-seguridad-ofensiva/

Roadmap

En este sentido, y como comentaba al principio, considero que es importante ir haciendo certificaciones previas que sean más asequibles con un nivel de dificultad mejor y poco a ir progresando. En este sentido y en línea de otras reviews que he sacado en el blog, os expongo la imagen de roadmap de Paul Jeremy:

Como podéis ver hay más certificaciones que empresas casi jajaja. Lo que quiero decir con esto que en ciberseguridad existen tantas ramas a las cuales te puedes dedicar que en este sentido y para cada una de las ramas hay muchas certificaciones que te ayudaran a progresar en tu vida profesional.

A lo que nos concierne a los que nos dedicamos a la seguridad ofensiva tenemos que fijarnos en la columna de color rojo y vemos que el OSCP está más o menos por la mitad, esto ya nos hace una idea que el examen no es tan difícil como lo pintan y que por supuesto lo que si tiene es muy buen marketing.

Nivel de dificultad

Este apartado lo considero bastante relevante, ya que yo mismo era una de mis dudas principales y ese miedo que tenía de ver que tan difícil es el examen. Voy a intentar ejemplificarlo a nivel gráfico directamente y luego lo detallaré

Creo que lo he marcado lo más claro posible:

- eJPT. Es una certificación junior, no tiene una elevada dificultad y lo considero la mejor certificación si quieres introducirte en el mundo de la seguridad ofensiva.

- eCPPT. Esta considero que es una certificación intermedia, hay pivoting, buffer overflow entre otros aspectos que la hacen una buena prueba previa para afrontar el OSCP.

- PNPT. Para mí es la certificación que más se asemeja a la realidad hasta el punto que el último paso es defender el examen que has hecho mediante un powerpoint al CEO de la compañía haciéndose pasar por un posible cliente y la verdad que la sensación es una pasada, ojalá lo repliquen los demás porque tienes que hacer una videollamada y explicarle los pasos como si fuera un informe más a alto nivel.

- OSCP. Si que es cierto que con el nuevo set de AD es un tema que comentaré en el apartado correspondiente pero lo que podría resumir es que no es tan difícil como la gente piensa.

Este ha sido el roadmap que seguí y creo que es un buen camino para todo aquel que tiene dudas de como empezar.

Cuanto dinero vale presentarse al OSCP

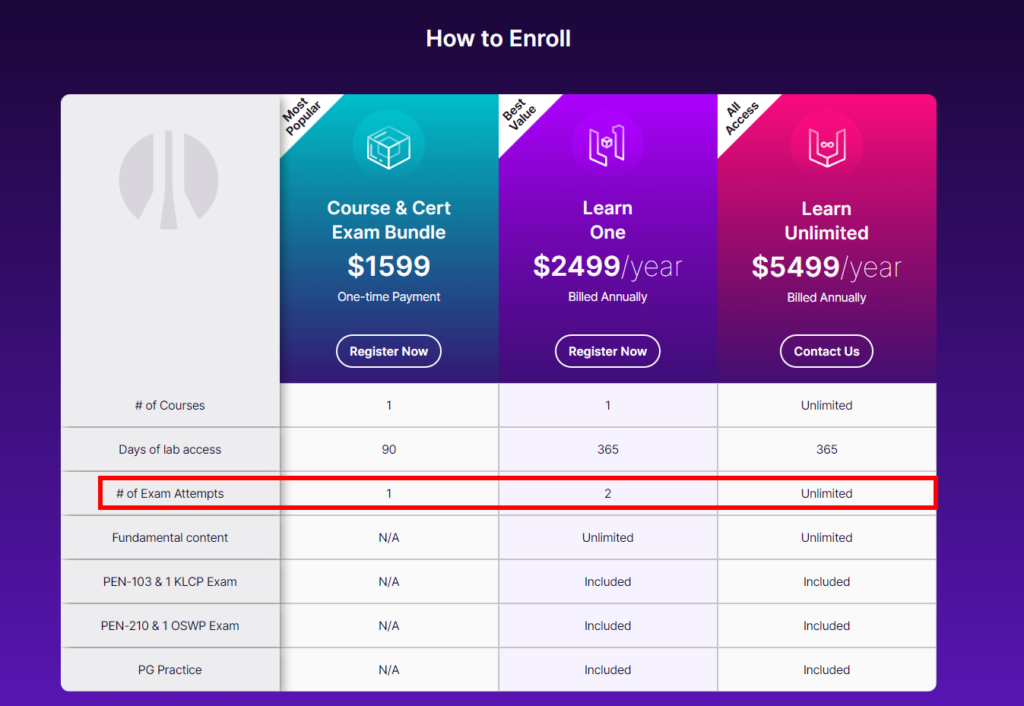

El mundo de las certificaciones de sobra es bien conocido que es un negocio, no estoy descubriendo la rueda. Fruto de que esto es un negocio, se implantan unos precios que yo soy el primero que considero, son muy elevados por mucho que la tenga.

Lo ideal sería conseguir que la empresa pagase esos casi 1600 dólares o sino intentad hacer como yo y es que al matricularme en el máster de la UCAM me pagaban el examen del OSCP y bueno al final obtenías un máster y un intento de examen al OSCP que ni tan mal pero todos sabemos que la gente de Offensive Security le gusta más la plata que a Pablo Escobar y los precios aumentarán seguro en un tiempo.

Os dejo el link de la gente de Offensive Security: https://www.offsec.com/courses/pen-200/

Teniendo en cuenta que la gente de eLearnSecurity tiene las certificaciones por 400 dólares pues, es una baza a favor de ellos y en contra de la gente de Offensive Security. Sí que es cierto que a nivel de visibilidad está mas reconocido actualmente el OSCP que cualquiera de las certificaciones de la gente de eLearnSecurity, pero poco a poco van teniendo más cabida en el mercado.

Con respecto a los laboratorios yo he tenido una grata experiencia y el hecho de que hayan quitado el buffer overflow y hayan implementado el set de AD pues ciertamente lo convierte en un examen más realista ya que la mayor parte de las organizaciones están jerarquizadas en un entorno AD ya sea on premise o en cloud que es hacia donde nos dirigimos.

Examen

Quizás este es el punto más notorio del artículo. Iré comentando mi experiencia personal así como tools que me han servido gratamente a lo largo del examen.

Inicialmente, comentar que hice el examen en julio, soy de Jaén, asi que podeis imaginaros la combinación de estar a 4003948 millones de grados y encima con los nervios y la presión de saber que te estan vigiliando, pues la verdad que no fue una decisión muy acertada por mi parte jeje

Una vez estés dispuesto a hacer el examen tienes que abrir una pestaña en tu navegador de confianza y compartir pantalla y coger la webcam e identificarte, mostrar tu DNI en la web y que lo vean legible. Primer inconveniente que tuve que no se veía bien, así que tuve que echarle una foto al DNI con el móvil y enviármelo a mí mismo por correo y ya pudieron verificarme. Segundo inconveniente que tuve, como bien sabréis, con la webcam tienes que enseñar todo tu setup, enseñar la mesa por debajo, no puedes tener nada electrónico encima de la mesa, detrás de los monitores, la puerta visibile en todo momento, nadie podia entrar a tu cuarto etc. ¿Qué me ocurrió?, que como yo tengo dos monitores uno para mi trabajo y otro personal, la Playstation, nintendo switch, varios cascos, enfin, un montón de cosas, tuve que quitarlo todo hasta el punto que me dijeron que si el monitor segundo no lo iba a utilizar que lo quitase también. Esto para mí fue un rollo que incrementó, si se pudo más, mis nervios. Les comuniqué que mi segundo monitor estaba apagado pero no les valió y tuve que desmantelar mi escritorio casi entero.

Una vez estaba todo bien, pude comenzar el examen.

Primera máquina

En este sentido, a nivel de enumeración tiré de un script en bash que se puede utilizar sin problemas en el examen y que la verdad me resultó bastante útil, os lo dejo por aquí:

Nmap automator: https://github.com/21y4d/nmapAutomator

Bien, cuando me conecté a la VPN y lancé la típica traza ICMP para tener conexión y lancé el script en bash de nmapautomator. Comentaros que el examen varía dependiendo a quién le toque ya que las máquinas que me tocaron a mí no tienen por que tocarte a tí.

En esta primera máquina se observaron varios puertos y el consejo que os puedo dar es que lo que a veces parece claro que por ahí va a ser la explotación puede que no siempre sea así, cuidado con los rabbithole.

A nivel web os aconsejo que controléis de CMS y no sólo WordPress y luego en línea de como ocurren en varias máquinas de HackTheBox, pues veáis si existe algún plugin desactualizado que casualmente tenga un exploit público en exploitdb u otros recursos y podáis acceder.

Otro punto a tener en cuenta es que controléis de portforwarding y a nivel de escalada de privilegios no tengáis en mente únicamente binarios como linpeas o winpeas, hay más formas de escalada de privilegios.

En resumidas cuentas no me resultó excesivamente compleja esta máquina.

Segunda máquina

Aquí tengo poco que comentar, ya que la intrusión no fue exactamente igual que la primera máquina, pero la metodología fue similar, como consejo aquí repito, no porque veáis un puerto 21 tiene que ser por ahí siempre la intrusión jeje

Set Active Directory

Lógicamente vais a saber que nos encontramos en un entorno de AD en cuanto veáis los típicos puertos abiertos, aquí no estoy descubriendo Roma. Me resultó más difícil el examen pero comentar que si que es cierto que tengo cierto bagaje en entornos AD, ya que me preparé el CRTP, pero suspendí (no siempre se aprueban las certificaciones).

En este sentido iba un poco más liberado y quizás eso es tirar piedras sobre tu tejado puesto que hasta que encontré el vector de entrada me costó bastante y os puedo asegurar que el calor no ayuda…

Como consejo os podría decir que sepáis enumerar bien y reconocer los servicios expuestos así como creación de exploits con msfvenom y una vez dentro, pues utilizar herramientas como Powerview a mi me sirvieron bastante:

Powerview: https://github.com/PowerShellMafia/PowerSploit/blob/master/Recon/PowerView.ps1

También es necesario saber saltarse la política de ejecución de scripts, ver protocolos de conexión remota y hasta ahí puedo leer.

Opinión personal

Creo que es una certificación de sobra conocida y hace honor a su nombre, ya que hay otras certificaciones muy conocidas que literalmente el examen es un tipo test de preguntas (para mí una certificación orientada en Red Team que se base en preguntas tipo test no tiene mucho sentido).

A partir de aquí, creo que no es tan difícil como la gente realmente piensa y tampoco hace falta tener 100 máquinas hechas en HackTheBox para afrontar con garantías el examen, ya que si sabes bien enumerar, tener claro una metodología, tener un notion rico en recursos y tener mentalidad de lo que se conoce como ‘salir de la caja‘ puedes aprobar el examen sin problemas.

¿Lo recomiendo? Si te quieres dedicar al Red Team sin duda, sí.

¿Merece la pena? Tanto por los laboratorios, el proceso de aprendizaje, recursos que hay en Internet sin duda sí, pero dejar claro que un auditoría en el mundo real dista mucho de lo que vemos en HackTheBox

En definitiva, si estudias y te esfuerzas, aunque suene a tópico, puedes aprobar, tened en cuenta que OSCP no es el OSEP ni otras certificaciones más complejas. Para todo lo demás si tenéis algún tipo de duda o consulta podéis acceder al apartado de contacto dentro de este blog y con gusto os atenderé.

Muchas gracias y ¡ feliz hacking !