INTRODUCCIÓN

Una vez obtenido las certificaciones eWPT y eCPPTv2 de eLearnSecurity me decidi por esta certificación PNPT de TCM Security que estoy seguro va a tomar una importancia y una popularidad total a corto plazo en el gremio de la ciberseguridad. A nivel personal es la certificación más realista que he hecho y el feedback es totalmente positivo. Se lo recomiendo a todo el mundo que esté dudando si hacerla o no.

Recientemente TCM Security han estado sacando los cursos de preparacion a 1$ lo que hace que podamos tener acceso a ello todo el publico, algo que no todas las empresas hacen y que es de agradecer.

CONTEXTO

Con respecto a la certificación ni que decir tiene que es una certificación 100% práctica en el que se simula un pentest real de una organización desde un reconocimiento publico en fuentes abiertas (OSINT) hasta vulnerar el DC y ser domain admin. En concreto las etapas que te vas a encontrar en el examen son las siguientes:

- OSINT

- External Pentest

- Internal Pentest

- Active Directory

En concreto tendremos acceso a una página web donde tendremos que realizar un proceso de OSINT como si de un pentesting se tratara. A partir de ahí tendremos que ir viendo ciertas evidencias que te den la oportunidad de entrar al sistema.

Por un proceso de enumeración de hosts y puertos dentro del sistema veremos distintos servicios típicos de ‘workstation’ que se encuentran dentro de una organización de un entorno real.

Aprovecharnos de estas evidencias recogidas hasta que realicemos ejercicios de pivoting y podamos llegar hasta el Domain Controller.

Finalmente destacar que cuando llevamos a cabo todo esto en un plazo maximo de 5 dias tenemos 2 dias para preparar nuestro informe y enviarlo.

Nota: Nuestro examen no finaliza cuando hayamos enviado el reporte y nos hayan dicho que lo hemos pasado de manera satisfactoria sino que hay un punto final de entrevista con el CEO de TCM Security simulando ser un cliente de la organización que nos ha contratado a nosotros como Red Team para que le expliquemos en una pequeña presentación de 15 minutos las evidencias, el proceso de explotación que hemos llevado a cabo y las mitigaciones. Algo que para mí era totalmente nuevo y que me ha gustado bastante ya que han enmarcado todo el proceso de certificación de la manera más realista en lo que sucedería en un marco profesional y eso para mí es un punto muy a favor de ellos.

¿TIENE RELEVANCIA CON RESPECTO A EMPRESAS?

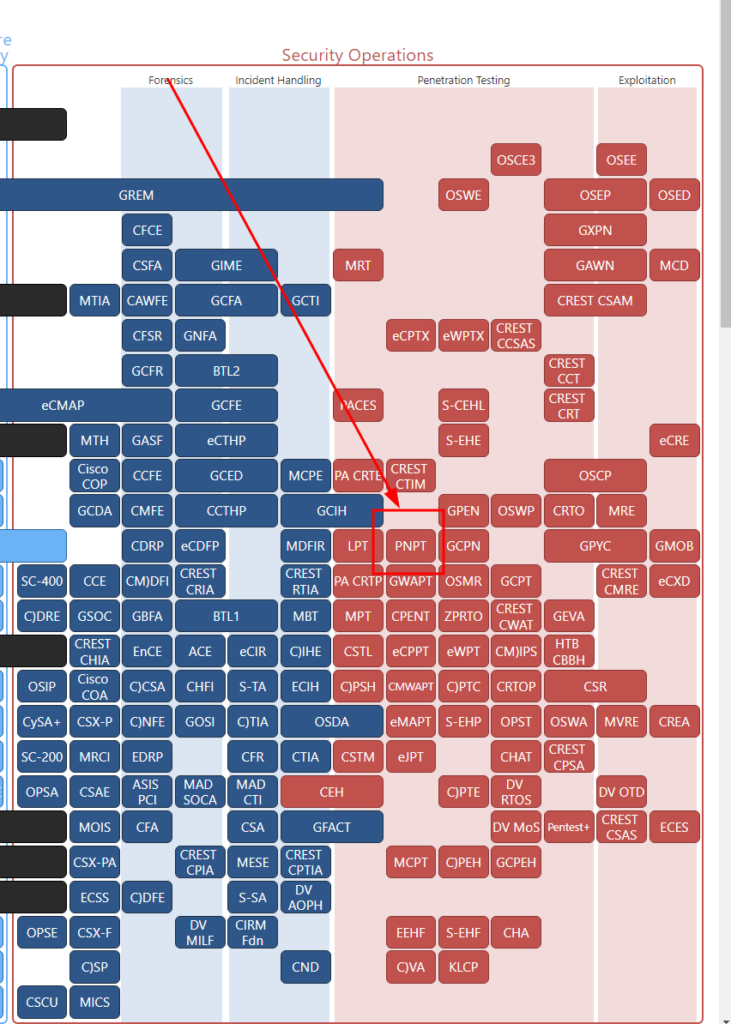

Es cierto que actualmente no esté del todo reconocido esta certificación, sin embargo ya aparece en el path de Paul Jeremy entre otros recursos justo por debajo del famoso OSCP y por encima por ejemplo del eCPPT

Bajo mi punto de vista está al mismo nivel que el eCPPTv2 pero no puedo hablar actualmente del OSCP ya que no lo tengo.

Por lo tanto considero que de cara a recursos humanos de una empresa y una posible posición para Red Team es muy buena al tocar aspectos de web, a nivel de sistema, escalada de privilegios, persistencia, active directory, etc.

DIFICULTAD DEL EXAMEN

Bajo mi punto de vista el examen no es facil, tienes que saber técnicas de bypass de AV, tener conocimiento de Active diretory, ejecutar los tipicos scripts de elevación de privilegios y entender que ocurre en el output de cada uno de ellos, etc.

Esto no quiere decir que para mí no sea facil que sea imposible. Mi experencia profesional son de 4 años trabajando en ciberseguridad pero en Red Team llevo escasamente medio año. Es por esto que aún no tengo un perfil senior y que me haya quedado atascado en algun punto. Pero por lo general la certificación no es para nada estilo CTF y simula un entorno realista que podemos ver a nivel profesional en una auditoría.

¿CÓMO ES EL EXAMEN?

Nos dan un documento para ver que activos entra dentro del «scope» de la certificación y que tipos de ataques están prohibidos.

Dicho esto y como he comentado anteriormente es necesario tener conocimientos web para afrontar la primera etapa de reconocimiento y enumeración del activo objetivo,

Una vez hayamos obtenido información de manera pública tendremos que buscar la manera de entrar al sistema.

Una vez dentro tendremos dos subredes enfocadas a un external pentest y un internal pentest.

Dicho esto y mediante el uso de algunas de las herramientas mas conocidas a nivel de dominio tendremos que ir viendo la posiblidad de ir recogiendo evidencias en cada una de las máquinas que hayamos visto estén levantadas e incluso si hemos vulnerado alguna de ellas, ver la posibilidad que tenemos de escalar privilegios.

Finalmente cuando lleguemos al DC debemos realizar tecnicas de bypass de AV asi como realizar persistencia en el DC.

Para ello recomiendo la maquina forest orientado a directorio activo de hack the box asi como las maquinas realizadas por s4vitar.

PRECIO

Definir que en el proceso de certificación yo obtuve la compra del ‘voucher’ sin training. De cualquier manera si queréis hacer el training de la certificación se incluye por un precio adicional de 100$. Como digo yo solo compé un ‘voucher’ con un intento de examen por unos 299$ os dejo el link por si estáis interesados: https://certifications.tcm-sec.com/pnpt/

CONCLUSIONES

Despues del path de certificaciones que he hecho hasta ahora más relevantes eJPT -> eWPT -> eCPPTv2 -> PNPT es la que mas realista me ha parecido de todas y el feedback es positivo.

Tuve algunos problemas con la vpn del laboratorio de examen y me respondieron en muy poco tiempo. Se nota que hay un equipo de profesionales por detras bastante capacitado y que te ayudan en caso de lagun problema en muy poco tiempo.

En cuestión de pocas horas de decirme que habian recibido mi reporte de manera satisfactoria me dijeron que había pasado a la fase final de entrevista de 15 min y después de esto obtuve mi certificado.